Erich

Aus ProgrammingWiki

Inhaltsverzeichnis |

Definition

Digitale Zertifikate schützen vor Identitätsvortäuschung, weil sie durch kryptographische Verfahren bestätigen, dass ein öffentlicher Schlüssel zu einer angegebenen Entität gehört. Sie werden von einer Zertifizierungsstelle ausgegeben.

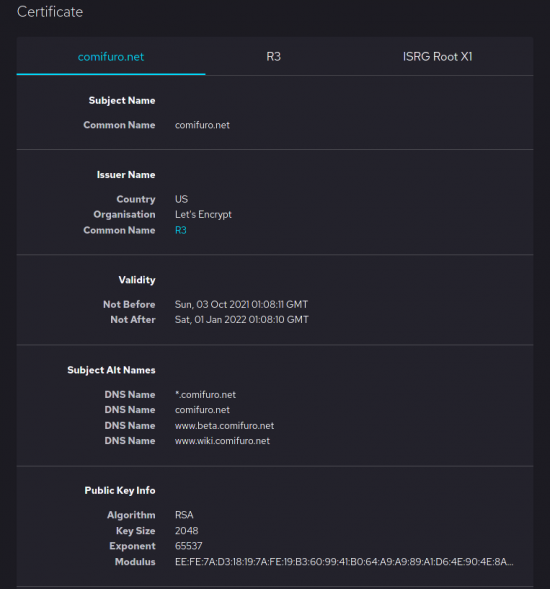

Aufbau eines Zertifikates

- Name Zertifikatinhaber

- Seriennummer

- Verfallsdatum

- Kopie öffentlicher Schlüssel

- Digitale Signatur der Institution

Zertifikat-Formate

- PEM

- PEM=Privacy Enhanced Mail

- Häufig von Zertifizierungsstellen verwendet

- Kann auch Intermediate-Zertifikate und private Schlüssel beinhalten

- CERT, CER oder CRT

- Dateien im PEM-Format (oder selten im DER-Format)

- Besitzt andere Endung (zur Installation nötig)

- KEY

- Liegt in PEM-Format vor

- Beinhaltet nur privaten Schlüssel

- DER

- Binäre Form der Base64-kodierten Pem-Datei

- Meist von Windows und Java verwendet

- PFX oder P12

- Zum Speichern und Sichern von Zertifikate und privaten Schlüsseln

- Nutzung für Import und Export

- P7B oder P7C

- Enthalten Zertifikate und Zertifizierungspfade

- Unterschied PEM: Definition zur Einbindung der beiden vorhanden

- CSR

- Zum Anfordern eines Zertifikats

- Enthält öffentlichen Schlüssel und weitere Angaben über Antragsteller

- CRL

- Zum Sperren von Zertifikaten nach Ablaufdatum

- Meist wenn Zertifikatsinhalt falsch oder Schlüssel unsicher

Funktion

Zertifikate ermöglichen es zusammen mit der Public-Key-Infrastruktur, Informationen im Internet sicher und verschlüsselt zu übertragen. Basis der Verschlüsselung bilden asymmetrische kryptographische Verfahren mit privaten und öffentlichen Schlüsseln. Das Zertifikat bestätigt zuverlässig, zu wem der öffentliche Schlüssel gehört. Browser und Betriebssysteme führen eine Liste mit vertrauenswürdigen Zertifizierungsstellen. Ist ein Zertifikat von einer solchen Zertifizierungsstelle ausgestellt, betrachtet es der Rechner als echt.

Einsatzmöglichkeiten

Digitale Zertifikate spielen beim Thema Verschlüsselung eine große Rolle. Das kann sich sowohl auf die E-Mail-Verschlüsselung, als auch auf die Verschlüsselung im Netz beziehen. Eben überall dort, wo die Feststellung der Identität des Kommunikationspartners und die Quelle der Information von hoher Relevanz sind. Grundlage dafür bilden die kryptographischen, asymmetrischen Verfahren mit öffentlichen und privaten Schlüsseln. Der legitime Besitz dieser Schlüssel wird durch das Zertifikat bestätigt. Die Anwendung dieser ist häufig in den Bereichen des Email-Verkehrs, der Verschlüsselung von Websites, des Verifizierens von digitalen Signaturen und in der höheren Sicherheit von Passwörtern wiederzufinden.

Sicherheit

Digitale Zertifikate verhindern sogenannte „Man in the Middle“-Angriffe, für die asymmetrische Verfahren besonders anfällig sind. Aber Vorsicht: Trotz aller Sicherheitsmechanismen kann ein digitales Zertifikat ebenso gefälscht werden wie ein Personalausweis. Gibt sich ein Cyberkrimineller glaubhaft als eine andere Person oder ein Unternehmen aus, kann er bei bei einer illegitimen Zertifizierungsstelle ein Zertifikat unter der falschen Identität beantragen. In diesem Zusammenhang ist es also wichtig, Browser, Betriebssysteme und andere Sicherheitstools regelmäßig zu aktualisieren, damit selbige auf gültige Listen der Zertifizierungsstellen zugreifen.

Zusammenfassung

| Digitale Zertifikate Übersicht |

Quellen

- https://www.youtube.com/watch?v=waoKUpLfn3k

- https://it-service.network/blog/2019/08/08/digitales-zertifikat/

- https://www.antary.de/2017/03/11/zertifikate-ein-ueberblick-der-verschiedenen-formate/

- https://www.security-insider.de/was-ist-ein-digitales-zertifikat-a-688440/