Elia

Aus ProgrammingWiki

Inhaltsverzeichnis |

Angriffe auf Passwörter

Passwörter werden verwendet, um Werte oder wichtige Informationen zu schützen. Logisch also, dass es Leute gibt, die versuchen, an diese Passwörter zu kommen, um damit dann meist direkt oder indirekt Geld zu „verdienen“. So gibt es verschiedene Angriffsmöglichkeiten auf Passwörter.

Brute-Force

= systematisches Ausprobieren von Passwörtern, um so auf das richtige zu kommen.

Brute-Force Angriffe gehen – wie der Name schon sagt – mit „roher Gewalt“ vor. Das Prinzip ist hier: ein Programm bzw. ein Bot probiert Passwörter für einen speziellen Account (beim Anbieter / der Website) aus, in der Hoffnung, so auf das richtige zu kommen.

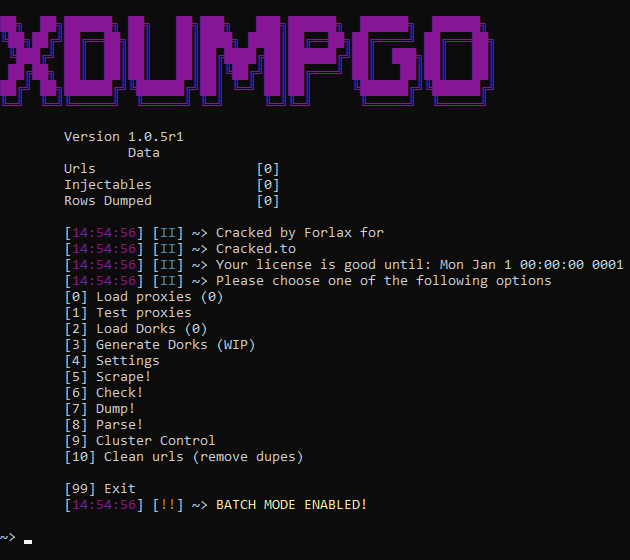

Da die meisten Websites / Dienste mittlerweile nur noch eine bestimmte Anzahl von (Login-)Anfragen je Minute pro IP zulassen, verwenden die entsprechenden Programme / Hacker eine Menge an Proxies, um mit diese zusätzlichen vielen IPs möglichst viele Anfragen je Minute senden zu können.

Eine Sicherung des Logins mittels Captchas wie ReCaptcha oder Ähnlichem hilft Brute-Force einzudämmen (aus Website-Betreiber-Sicht), da diese Captchas dann vor jeder Anfrage (jedem ausprobierten Passwort) gelöst werden müssen. Doch auch darum gibt es einen Weg herum: die Programme / Hacker können automatisiert entsprechende Anfragen an Dienste wie AntiCaptcha senden, die das Captcha dann von der Ferne aus durch „Arbeiter“ manuell lösen lassen.

Möglicher Schutz:

- Verwendung von langen Passwörtern

- Verwendung von einmaligen Passwörtern

- Verwendung von 2-Faktor-Authentifizierung

Phishing

= Versuch, mit gefälschten Präsenzen, an persönliche Daten & Zugangsdaten (der Opfer) zu kommen.

Phishing ist eine der bekanntesten und sehr häufig verwendete Methode, um an Passwörter zu kommen.

Beim Phishing gibt es keine festen Schemata, allgemein versuchen aber meist die Kriminellen, das Opfer mittels (gefälschter) Mails, Kurznachrichten o.Ä. auf ihre Webseiten zu locken. Diese Webseiten sind meist Immitationen von Zahlungsdienstleistern oder Banking Services wie PayPal, können aber auch jegliche andere Form von Webseiten immitieren. Meist ist der Inhalt der Mails entweder etwas Alarmierendes nach dem Motto „Login wird benötigt sonst kommt es zur Löschung d. Accounts“, oder aber ein Hinweis auf einen Gewinn o.Ä.

Das Ziel der Kriminellen ist es, das Opfer dazu zu bewegen, seine Login-Daten, insbesondere das Passwort, im Login der Webseiten der Kriminellen einzugeben und ihnen diese so zu übermitteln. (Oder andere wertvolle Daten wie die IBAN) Gibt das Opfer das Passwort ein, wird dann häufig eine Fehlermeldung angezeigt und das Opfer wird auf die „echte“ Webseite von z.B. PayPal weitergeleitet, sodass es keinen Verdacht schöpft.

Möglicher Schutz:

- Vorsicht beim Öffnen von E-Mail Anhängen, auch wenn die Mailadresse d. Absenders legitim aussieht.

- Nutzung eines aktuellen (und guten) Virenschutz zur Vermeidung von Trojanern o.Ä.

- Verwendung von 2-Faktor-Authentifizierung

Pharming

= Ändern der DNS-Einträge des Opfers, um sie auf gefälschte Webseiten zu leiten, und Ihnen dort Zugangsdaten & persönliche Daten zu entlocken.

Die DNS-Einträge des PCs des Opfers so geändert, dass es, wenn es beispielsweise die reguläre Adresse von PayPal im Browser eingibt, auf die Seite der Betrüger gelangt. Der Browser zeigt in der URL-Leiste allerdings weiterhin die URL von PayPal an, sodass sehr viele Opfer keinen Verdacht schöpfen. Die Kriminellen bekommen diese DNS-Änderungen u.A. mit kleinen Trojanern, oder anderwertigen Angriffen auf Browsern hin. Diese Trojaner können z.B. in Word-Dokumenten stecken („Makros / erweiterte Inhalte aktivieren“), oder in anderen modifizieren Dokumenten. Selbstverständlich auch in .exe Dateien, da die Leute allerdings immer weniger fremde EXEs öffnen, bedienen sich die Kriminellen raffinierterer Methoden, wie eben modifizierter Word Dateien.

Möglicher Schutz:

- Verwenden der neuesten Browserversion

- Verwenden eines Virenschutzes, der die DNS-Einträge bzw. die "hosts" Datei überwacht

- Verwendung von 2-Faktor-Authentifizierung

Angriffe auf Databases

= Angriff auf eine Database einer Website, um so an alle darin gespeicherten Zugangsdaten & persönlichen Daten zu kommen.

Bei Angriffen auf Databases haben es die Kriminellen nicht weniger als auf die Passwörter / Login Daten sämtlicher Kunden / User einer Webseite abgesehen.

Es werden sich meist einzelne Ziele gesucht, und diese dann systematisch Angegriffen, oder eben unbekannte Schwachstellen ausgenutzt.

Angriffsmethoden:

- SQL-Injection

- Brute-Force (auf die Authentifierung, "Login", der Database)

- Ausnutzung anderwertiger Schwachstellen

Wenn die Angriffe glücken, kommen die Kriminellen an Millionen Zugangsdaten. Diese sind zwar gewöhnlich verschlüsselt, aber meist mit sehr verbreiteten (schwächeren) Verschlüsselungsverfahren wie SHA1. Die können mithilfe von großen Wordlists und Rainbow-Tables mittlerweile relativ einfach entschlüsselt werden; komplexere Verschlüsselungsverfahren wie SHA256 machen es den Kriminellen wesentlich schwerer, die Passwörter / Daten zu entschlüsseln.

Diese entschlüsselten Daten werden dann verkauft, von den Käufern häufig weiterverkauft, usw. So verbreiten sich die Daten sehr schnell im Deepweb/Darkweb.

Möglicher Schutz:

- Dienste wie Firefox Monitor zeigen einem die neuestens Hacks bzw. Leaks an und können zudem testen, ob man von entsprechendem betroffen ist, oder nicht.

- Die Verwendung von einmaligen & langen Passwörtern macht es den Angreifern extrem schwer, die erbeuteten verschlüsselten Passwörter zu entschlüsseln

- Verwendung von 2-Faktor-Authentifizierung

Keylogging

= Aufzeichnen von allem, was in die Tastatur eingegeben wird, um so die Passwörter / Login-Daten des Opfers herauszufinden.

Keylogging kann sowohl phyisch (mit Hardware-Keyloggern) als auch virtuell (mit Software-Keyloggern) geschehen. Hier wird alles aufgezeichnet, was in eine Tastatur eingegeben wird, und potentielle Passwörter & Email-Adressen dann entsprechend markiert.

Virtuell kann dies u.A. mit einem Trojaner geschehen, der auf verschiedenen Wegen auf den Computer eines Opfer gelangen kann, siehe Phishing.

Doch Keylogging kann auch physisch eingesetzt werden. Physische Keylogger sind meist kleine USB-Brücken, die dann zwischen Tastatur und PC gesteckt werden. Eingesetzt werden sie meist aber nur in (fremden) Arbeitsplätzen in Unternehmen, Bilbiotheken & InternetCafes. Diese physischen Keylogger kommen jedoch immer seltener zum Einsatz.

Möglicher Schutz:

- Nutzung eines aktuellen und guten Virenschutz zur Vermeidung von Trojanern o.Ä.

- (Regelmäßiges) Überprüfen der USB-Ports

- Verwendung von 2-Faktor-Authentifizierung

Man-in-the-Middle

= Angreifer schaltet sich zwischen Sender und Empfänger (im Netzwerk) und kann so (unverschlüsselte) übermittelte Daten mitlesen und ggf. manipulieren.

Genaueres dazu hier.

Möglicher Schutz:

- öffentliche & "unverschlüsselte" Netzwerke meiden

- Verwendung eines VPNs, der den Datenverkehr verschlüsselt.

>> Persönliche Empfehlung (für den Anfang): ProtonVPN Free

Eavesdropping

= Unterform der Man-in-the-Middle Angriffe. Hier hält der Angreifer allerdings zwei seperate Verbindungen zu den beiden Opfern (Sender & Empfänger), statt sich "dazwischenzuschalten".

Genaueres dazu hier.

Möglicher Schutz:

- öffentliche & "unverschlüsselte" Netzwerke meiden

- Verwendung eines VPNs, der den Datenverkehr verschlüsselt.

>> Persönliche Empfehlung (für den Anfang): ProtonVPN Free

Allgemeine Schutzmöglichkeiten

(weiter oben in der Liste ≙ wichtiger)

- Verwendung von langen und einmaligen Passwörtern - Verwendung von 2-Faktor-Authentifizierung - Verwendung einer (guten) Virenschutzsoftware - Vorsicht beim Öffnen von (fremden) Mail-Anhängen - Regelmäßiges Überprüfen, ob man von Hacks betroffen ist - Updaten der eigenen Software - Verwendung eines VPNs - Meiden von öffentlichen Netzwerken