Carl

Aus ProgrammingWiki

Inhaltsverzeichnis |

Spoofing

Spoofing(englisch, Manipulation) ist in der Informatik eine Täuschungsmethode, bei der der Täter seine eigene Identität verschleiert und gleichzeitig sein Opfer so manipuliert, dass der Täter sensible Daten(z.B. Bankdaten, Adresse) oder Geld stiehlt. Personen, welche Spoofing betreiben werden auch als "Spoofer" bezeichnet.

Methoden

Phishing

Phishing ist eine besonders große Art des Spoofing, es setzt sich aus den Wörtern password harvesting (engl. Passwörter sammeln) und fishing(engl. fischen) zusammen. Beim Phishing ist es das Ziel des Täters persönlichen Daten zu stehlen, dabei versucht der Täter über Webseiten, E-;ails oder Kurznachrichten sich mit dem menschlichen Opfer in Verbindung zu setzen, der Angreifer versucht also die Informationen direkt vom Opfer zu erhalten. Die Folgen von Phishing können Kontoblünderung, Identitätsdiebstahl, Erpressung oder das installieren einer Schadsoftware sein.

Es gibt unterschiedliche Phishing Methoden, schon vor Zeiten des Internets gab es Betrüger, die vor allem über das Telefon das Vertrauen ihrer Opfer gewannen, ein bekanntes Beispiel ist der sogenannte Enkeltrick. Heutzutage werden sehr häufig Schadprogramme benutzt (z.B. Trojaner), damit können die Betrüger, beispielsweise, Bankinformationen über eine Spyware bekommen.

Spear Phishing

Das Spear-Phishing ist eine spezielle Form des Phishings, hierbei werden bestimmte Personen oder Personengruppen attackiert, der Inhalt des Angriffes bezieht sich ganz individuell auf das Opfer, z.B. ein Sportverein wird von einem Spoofer aufgefordert einen Beitrag zu bezahlen, den es aber eigentlich nicht gibt. Die Chance, dass beim Spear Phishing ein Opfer tatsächlich Geld oder sensible Daten preisgibt ist viel höher als beispielsweise bei einer Spam E-Mail, die Tausende Leute bekommen, jedoch ist der Aufwand deutlich höher.

Pharming

Pharming ist eine Weiterentwicklung des klassischen Phishings, beim Pharming werden die Opfer nicht mehr dazu aufgefordert einen ominösen Link zu öffnen, sondern das Spoofing passiert subtiler, der Betrüger installiert eine Malware auf den Computer seines Opfers. Diese Malware manipuliert dann die DNS-Anfragen, sie verändert die IP-Adresse einer Website so, dass die Domain noch die selbe ist, jedoch man auf eine andere Seite geleitet wird (z.B. www.beispiel.de = IP:123.456.78.90, die Domain bleibt, aber die IP wird zu 123.456.78.99). Wenn einmal die Malware auf den Computer installiert ist, wird immer die Seite des Betrügers bei einer bestimmten Domain angezeigt, auch wenn man diese in die Adresszeile seines Browsers eingibt.

Arten

IP Spoofing

Das IP Spoofing setzt nicht auf eine Phishing Methode, es wird nämlich versucht den Computer und nicht den Menschen zu täuschen. Beim IP-Spoofing werden die Schwächen der TCP/IP-Protokollfamilie ausgenutzt, der Angreifer nutzt diese Schwächen aus und täuscht den Computer des Opfers. Der Angriff findet zwischen den Datenaustausch von zwei Rechnern statt, bei so einen Dateneaustausch werden Dateien immer in kleine Pakete verpackt, diese Pakete haben eine Sequenznummer. Wenn der Betrüger nun zwischen den beiden Rechnern steht(Man-in-the-Middle-Angriff[1]), kann er die Sequenznummern der nächsten Pakete voraussagen und an die Stelle des Datei Versenders treten und selbst Pakete versenden. Die Angreifer nutzen das meistens um entweder den Datei Versender oder den Datei Empfänger, durch zu viel Datentransfer zu Überlasten und zum Absturz zu bringen, das ist eine Form des Dos oder D-Dos mehr dazu hier[[2]].

Call ID Spoofing

Beim Call ID Spoofing rufen die Betrüger mit einer vertrauenswürdigen Telefonnummer an, so kann der Täter z.B. die Rufnummer einer seriösen Institution, einer Bank oder sogar der Polizei benutzen, dadurch kann es sehr schwer werden Betrüger zu erkennen. Darüber hinaus ist es nicht schwierig ein solches Call ID Spoofing durchzuführen, es gibt zahlreiche frei zugängliche Apps die für Call ID Spoofing entwickelt wurden.

ARP Spoofing

Beim ARP Spoofing will der Angreifer die über ARP übertragenen Daten zweier Hosts abhören und manipulieren, dazu manipuliert er die beiden Hosts so, dass sie denken, sie würden direkt gegenseitig Informationen austauschen, jedoch schicken sie alle Daten unwissentlich den Spoofer (Man-in-the-Middle[3]), der Spoofer leitet die, teilweise veränderten, Daten für gewöhnlich an den jeweils anderen Host weiter. Dieses Verfahren ermöglicht es den Angreifer den Datenaustausch nur abzuhören oder sogar zu manipulieren.

URL Spoofing

Als URL Spoofing werden alle Varianten des Spoofings bezeichnet, die das Opfer auf eine Website leiten, um dort persönliche Daten von ihnen zu stehlen, ein bekanntes Beispiel wäre die "Eine Milliardste Google Suche", die das Layout von einer Google Seite koppiert, jedoch kann man nicht auf die Angezeigten Features wie das Logo klicken. Man unterscheidet beim URL Spoofing zwischen zwei Arten, dem Link-Spoofing und dem Frame-Spoofing, beim Link-Spoofing ist die Domain der "fake Seite" eine andere als die der eigentlichen Seite, beim Frame-Spoofing sind beide Domains identisch.

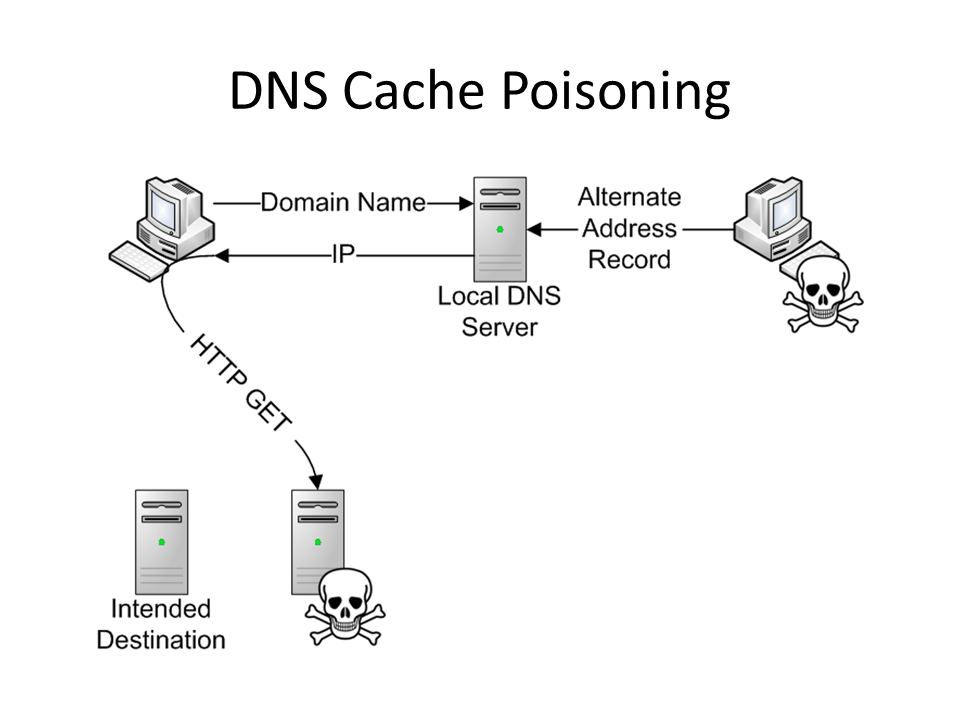

DNS Spoofing

Beim DNS Spoofing ist es das Ziel, das Opfer auf eine Website zu locken, welche sensible Daten für den Täter sammelt, die Domain soll unverändert bleiben, es ist also Frame-Spoofing. Dafür nutzt der Angreifer entweder Pharming, oder er manipuliert den DNS Server direkt, wenn er dies tut, dann konfiguriert er den Server so, dass die Domain die IP Adresse von der Website des Spoofers hat. Die falsche IP wird im eigenen Rechner gespeichert, so das immer die "fake Seite" aufgerufen wird. Diese Variante wir auch DNS Cache Poisening genannt.

E-Mail Spoofing

Als E-Mail Spoofing werden alle Varianten des Spoofings bezeichnet, bei dem der Täter mit dem Opfer über E-Mail kommuniziert. Ein Beispiel wäre der "Nigerianische Prinz", der dir für eine vergleichsweise kleine Summe, Millionen von Euro verspricht. So eine offensichtliche Täuschung kann die wenigsten hereinlegen, jedoch ist es Spoofern auch möglich mit den E-Mail Adressen von vertrauenswürdigen Personen wie einem Bankmitarbeiter oder einem Arzt zu schreiben. Das ist möglich, da durch SMTP(E-Mail Protokol) nicht die Absenderadresse geprüft wird.

Schutz vor Angriffen

- keine Links von dubiosen E-Mails oder Websites öffnen

- bei Telefonaten wegen Firmenbezeichnung und Erreichbarkeit nachfragen (schreckt ab)

- generell nie seine sensiblen Daten verraten

- eine Firewall und einen Aktuellen Virenschutz

- besonders Vorsichtig bei Websites ohne https sein

- keine sensiblen Daten auf unsicheren Wege austauschen

- bei E-Mails kann man Raw-Datei anzeigen lassen, dort sieht man die IP-Adresse des Absenders, diese kann man mit www.utrace.de zurückverfolgen lassen, wenn dubiose Region, vielleicht Betrug

- Gespoofte E-Mails und Anrufe melden

Quellen

http://www.was-ist-malware.de/allgemein/dns-spoofing/

http://www.was-ist-malware.de/allgemein/ip-spoofing/

http://www.was-ist-malware.de/allgemein/spoofing/

http://www.was-ist-malware.de/it-sicherheit/mail-spoofing/

https://de.wikipedia.org/wiki/Spoofing

https://de.wikipedia.org/wiki/URL-Spoofing

https://de.wikipedia.org/wiki/Mail-Spoofing

https://www.e-recht24.de/artikel/strafrecht/188.html