Max

Aus ProgrammingWiki

Inhaltsverzeichnis |

Der Man-in-the-Middle-Angriff

Der Man-In-The-Middle-Angriff, kurz MITM, bezeichnet ein netzwerkspezifisches Angriffsmuster im Internet. Durch das Ausgeben als eine der Kommunikationsparteien ist es dem Angreifer möglich, in Echtzeit Daten zu seinem Vorteil zu senden, abzufangen oder zu manipulieren.

Ablauf

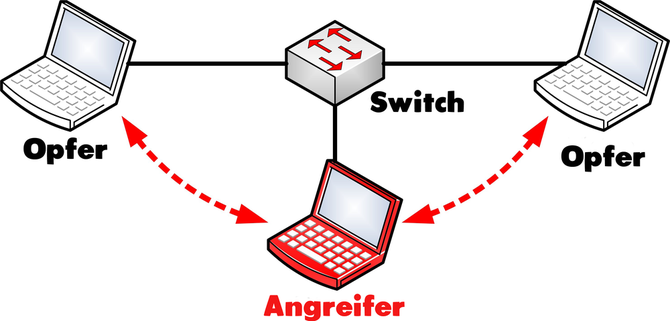

Skizze 1 - Generelle Arbeitsweise eines Man-in-the-Middle-Angriffes

Skizze 1 - Generelle Arbeitsweise eines Man-in-the-Middle-Angriffes

Wie in der Skizze zu sehen ist, fügt sich der Angreifer selbst unmittelbar in den Datenverkehr zwischen den Klienten, bzw, Klient und Server. Dadurch wird es ihm möglich, falsche Informationen einzuschleusen oder Daten nach seinem Belieben auszulesen. Wichtig hierbei ist, dass der Angreifer vollkommen unentdeckt bleibt, bis der Angriff abgeschlossen ist und es für alle teilnehmenden Parteien zu spät ist, zu reagieren.

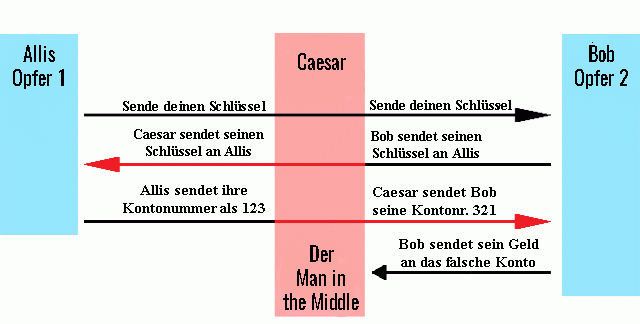

Eine besonders tückische Nutzungsweise dieses Prinzipes wird während eines Transaktionsvorganges zwischen zwei Nutzern deutlich. Der erste Partner stellt eine Anfrage, nach der der zweite Teilnehmer seinen Schlüssel schicken soll. Trotzdem dieser versendet wird, findet er seinen Weg nicht zurück, da er vom Mittelmann (dem man in the Middle) abgefangen wird und dieser stattdessen seinen eigenen Schlüssel sendet. Nach dessen Erhalt versucht das erste Opfer nun seine Kontonummer für die Überweisung an den Partner zu senden. Aber auch diese wird abgefangen und stattdessen mit der Kontonummer des Angreifers ausgetauscht. So sendet das ahnungslose zweite Opfer das Geld auf das Konto des Hackers und der Angriff ist abgeschlossen.

Der gesamte Beispielvorgang ist in der Skizze 2 dargestellt.

Skizze 2 - MITM als Beispiel einer Transaktionstäuschung

Skizze 2 - MITM als Beispiel einer Transaktionstäuschung

Beispiele für Einsatzorte

Im LAN:

Direkter Zugang an Datenleitungen, Anschluss an Datenbus der Opfer, Modifizierung des Datenverkehres (ermöglicht auch Abhören von Switches), Vorspielen eines falschen DHCP-Servers

Im WLAN:

Vortäuschen eines falschen WLAN-Hotspots

Sonstige:

Direkte Kontrolle über einen Router

Anfällige Verbindungen

- Jegliche Seiten, die einen Login erfordern und Beute für Angreifer versprechen

- Im Besonderen Finanzseiten, zwischen Login und Authentifikation

- Verbindungen, welche durch eine public-private-key Verschlüsselung gesichert wurden

Schutz vor Angriffen

Es gibt keine absolute Methode zum frühzeitigen Erkennen eines Angriffes. Daher lautet das Schlüsselwort Vorsorge:

- Offene VPN-Server und Proxynetze meiden

- Ausschließlich Websites nutzen, die das HTTP- bzw. HTTPS-Protokoll unterstützen

- Regelmäßiges Erneuern der Passwörter

- Kein Einwählen in öffentlich zugänglicher Netze (Hotspots, ...), bei unvermeidbaren Login unbedingt keine Downloads, Transaktionen, Logins,...