Lea

Aus ProgrammingWiki

Trust-Problem

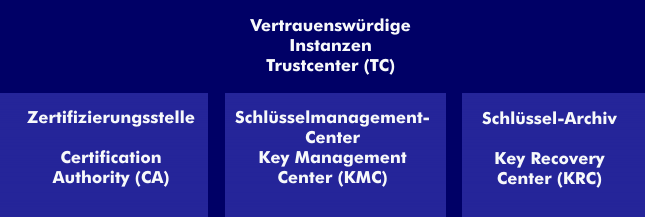

Das Trust-Problem, bzw. hier das Trust-Center(TC) ist eine vertrauenswürdige Instanz der Sicherheitsinfrastruktur(PKI). Diese erbringt Sicherheitsdienstleistungen für Kommunikationspartner und Anwender. Trust-Center werden auch als Trusted Third Party(TTP), also eine vertrauenswürdige dritte Partei bezeichnet. Trust-Center bescheinigen in elektronischen Kommunikationsprozessen die Identität des Kommunikationspartners.

Zum Beispiel:

Zertifizierungsdiensteanbieter übernehmen in elektronischen Kommunikationsprozessen die Rolle eines solchen Trust-Centers im Zusammenhang mit elektronischen Signaturen. Diese Stellen Zertifikate aus, anhand dessen die Identität des Kommunikationspartners bestätigt/bescheinigt werden soll.

Arbeitsvorgang im Trust-Center

Das Trust-Center ist nur eine von mehreren Stationen im Zertifizierungsprozess. Hier wird das Vertrauen von den bestimmten Personen übernommen. Bevor das Zertifikat verwendet werden kann muss es noch durch den Zeitstempeldienst, den Personalisierungsdienst und den Verzeichnisdienst.

Der Ablauf eines solchen Prozesses:

Man tritt an ein Trust-Center heran wenn man ein zertifiziertes Schlüsselpaar benötigt und tätogt dort Angaben zu seiner Person oder Firma. Dies wird in öffentlichen Datenbanken, Zum Beispiel im Einwohnermeldeamt oder in Handelsregistern überpfrüft. Wenn die Daten korrekt sind vertraut einem das Trust-Center und übernimmt die Verantwortung für einen. Nun wird ein asymmetrisches Schlüsselpaar erzeugt. Für den öffentlichen Schlüssel wird ein Zertifikat erstellt, in welchem die persönlichen daten einer Person oder Firma, und die des Trust-centers stehen. zusätzlich wird für das Zertifikat eine Signatur erstellt. Um mögliche Manipulation auszuschließen, sollten an diesem prozess nur die nötigsten Personen beteiligt sein.

Dann geht es weiter in den Zeitstempeldienst, hier wird eine Gültigkeitsdauer für das Zertifikat festgelegt.

Im Personalisierungsdienst, welcher ebenfalls sehr autonom ablaufen sollte, werden die Zertifikatsdaten und das Schlüsselpaar dem Antragsteller überreicht. Die Daten werden dann auf einen Datenträger, zum Beispiel eine PIN-geschützte Smart-Card, welche als ausreichend sicher angesehen wird, gebracht und dem Antragsteller übermittelt. Der Erhalt dieses privaten Schlüssels kann überprüft werden, in dem der Antragsteller eine mit dem öffentlichen Schlüssel kodierte Nachricht decodiert werden muss.

Die letzte Station der Zertifizierung ist der Verzeichnisdienst, hier wird das zertifikat öffentlich zugänglich gemacht. Im Verzeichnis kann es nun von jedem sowohl abgerufen als auch überprüft werden. Weiterhin zuständig ist der Verzeichnisdienst auch für das veröffentlichen von Sperrlisten. Sperrlisten oder auch Certificate Revocation Lists(CRLs) genannt sind Listen, welche die Seriennummern von Zertifikaten enthalten, welche während ihrer Gültigkeitsdauer ungültig geworden sind. Dass der Besitzer nicht mehr vertrauenswürdig ist oder dass der Verschlüselungsalgorithmus des Schlüsselpaares nicht mehr als sicher gilt können Gründe dafür sein.

PKI-Public Key Infrastructure im Einsatz

PKI werden eingesetzt für:

-Starke Authentisierung für Intra-/Extra-/Internet-Ressourcen

-Sichere Kommunikation mit SSL/TLS/Signieren Verschlüsseln von E-Mail (S/MIME)

-Elektronischer Zeitstempel (Qualifiziert - Akkreditiert)

-Single Sign On

-Signatur von elektronischen Dokumenten

-Einsatz durch TrustCenter "getrusteter" elektronischer Zertifikate

-Internet der Dinge (z.B. Smart Meter Datenaustausch)

-Mobile PKI und Mobile Device Management u.v.m.

Quellen

Quelle 1:[1]

Quelle 2:[2]

Quelle 3:[3]