Marie

Aus ProgrammingWiki

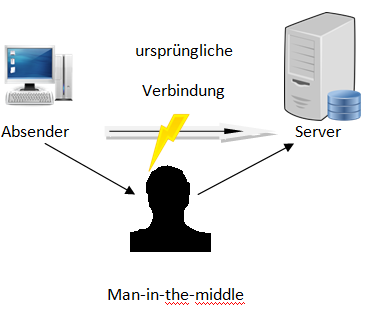

Man-in-the-middle

Englisch für Mann-in-der-Mitte. Auch Janusangriff genannt, was eine Anspielung auf den römischen Gott Janus ist, denn dieser hat zwei Gesichter.

Bei dieser Hackingtaktik bzw. dem Angriff hackt sich eine Person zwischen zwei Kommunikationspartner. Die Person stellt sich so gesehen (in die Mitte) zwischen den Absender und den Empfänger, deswegen die Namensgebung. Wenn man als Hacker geheime Informationen liest, will man natürlich nicht, dass jemand wie zum Beispiel der Absender und der Empfänger etwas davon mitbekommen. Voraussetzung ist es also, unentdeckt zu bleiben. Dass macht man wie folgt: Man fängt die Nachrichten des Absenders ab, in dem man sich als Empfänger ausgibt. Jetzt hat der "Mittelsmann" die Möglichkeit, die Nachricht zu manipulieren also sie umzuschreiben, sie weiterzuleiten oder einfach nur mitzulesen. Um nicht entdeckt zu werden, leitet er die Daten danach an den Empfänger und gibt sich als der bestohlene Absender aus.

Ziel des Hackers

-> Identitätsdiebstahl

-> Online-Datenverkehr und Recherprozesse ausspionieren

-> Passwörter oder Kreditkartennummern ausspionieren

Hackingangriffe sind das Stehlen von privaten Informationen und somit illegal!

Was passiert beim MITM-Angriff

Wenn wir uns in ein öffentliches Wlan-Netz einloggen, zum Beispiel in einem Hotel, ist es dem Hacker möglich, alles mit zu verfolgen. Weil wir uns mit einem manipulierten Access-Point verbunden haben zwischen uns und dem eigentlichem Wlan. Nicht nur öffentliche Netzwerke ermöglichen dem Hacker einen Zugang sondern auch, wenn wir uns mit einem Trojaner infizieren oder wir eine infizierte Webseite besuchen. Bei einer Man-in-the-middle Art gibt sich der Rechner des Hackers als DHCP-Server aus. Dies ist der Server, welcher die Vergabe der IP-Adressen steuert. Der Hacker kann jetzt einen ausgewählter DNS-Server auf dem anderem Rechner eintragen und somit den Datenverkehr auf seinen Rechner umleiten. Bei einer anderen Art mit einem gehackten DNS-Server werden die IP's in Links falsch "übersetzt" und wir werden auf eine vom Hacker gefälschte Webseite umgeleitet, um uns dort einzuloggen. Der Man-in-the-Browser-Attack funktioniert so, dass eine Schadenssoftware im Browser eingefügt wird, um sensible Daten im Hintergrund auszuspionieren und weiter zu leiten. Beim ARP-Cache-Poisoning werden die ARP-Tabellen (Ansammlung der MAC-Adresse im Lan) umgeschrieben also vergiftet. Jeder Rechner hat eine IP-Adresse und benötigt eine Netzwerkschnittstelle (MAC-Adresse) zum Kommunizieren mit anderen Rechnern, diese Verständigung ermöglicht die ARP. Der Hacker hat Zugriff auf die Datenpakete von zwei miteinander kommunizierenden Rechnern durch gefälschte ARP-Pakete. Hackern ist es auch möglich Cookies abzufangen und somit die besuchten Websiten zurück zu verfolgen.

Beispiel

Eine oft vorkommende Situation ist das die Betroffenen eine Email bekommen in der sie gebeten werden auf der Internetseite sich neu einzuloggen oder das Geld an ein anderes Konto zu überweisen, weil sie etwas online bestellt hatten. Die Mail wird mit einem Link versehen. Der Link führt allerdings auf eine vom Hacker erstellte Seite die der ursprünglichen Seite 1 zu 1 gleicht. Nach dem Einloggen leitet der Hacker die Person auf die echte Webseite um kein aufsehen zu erregen. Man überweist dem Hacker Geld und bemerkt den Betrug erst dann wenn das erstellte Objekt nicht ankommt bzw. der echte Verkäufer sich meldet und nach dem Geld fragt. Bei solchen Vorfällen immer den Verkäufer anrufen oder beim Onlinebanking vor dem einloggen die Bank.

Schutzmaßnahmen

-> nicht in öffentliche Wlan-Netze gehen (nur gesicherte Wlan-Netze verwenden)

-> Verschlüsseln von Daten

-> Webadresse per Hand eingeben

-> keine Weitergabe persönlicher Daten im Mailverkehr

Zusammenfassung

Beim Man-in-the-Middle-Angriff hackt der Hacker die Verbindung zwischen zwei Kommunikationspartnern. Der Hacker kann sich zum Beispiel als DHCP-Server oder öffentliches WLAN ausgeben mit dem man sich verbinden kann. Sein Ziel ist es unsere Daten abzufangen und zu missbrauchen. Anschließend schickt er die erhaltenen Informationen des Absenders an den Empfänger um unentdeckt zu bleiben. Wir sind also mit dem Server verbunden aber gleichzeitig wird alles verfolgt was wir tun und kann manipuliert werden.

Quellen:

persönliche Befragung des IT-Spezialisten Henryk Hauptmann,

https://www.avg.com/de/signal/man-in-the-middle-attack,

https://sicherheitskultur.at/man_in_the-middle.htm,

https://zenmate.com/de/akademie/gefaehrliche-wlan-hotspots,